标签:R2 配置 server 打怪 ssh 远程管理 config SSH

前言:

使用telnet进行远程设备维护的时候,由于密码和通讯都是明文的,易受sniffer侦听,所以应采用SSH替代telnet。SSH (Secure Shell)服务使用tcp 22 端口,客户端软件发起连接请求后从服务器接受公钥,协商加密方法,成功后所有的通讯都是加密的。

实验演示:

一、Cisco 远程管理设备ssh设置方法

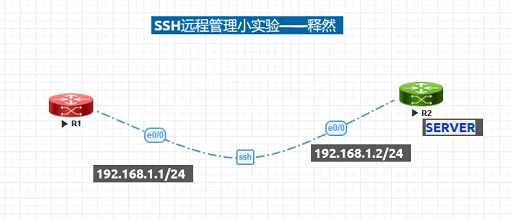

实验拓扑:

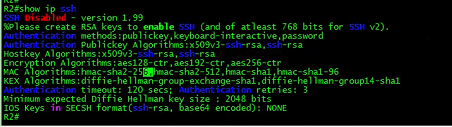

1.首先验证是否支持SSH

R2#show ip ssh

能够识别这条命令就说明支持。

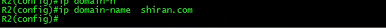

2.配置IP域名

R2(config)# ip domain-name domain-name

全局配置模式命令配置网络 IP 域名。

生成rsa密钥要用(默认设备名称必须修改)

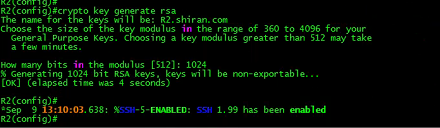

3.生成RSA密钥。

当生成rsa秘钥后ssh服务会自动开启,用crypto key zeroize rsa删除 RSA 密钥对之后,SSH 服务将自动禁用

R2(config)#crypto key generate rsa

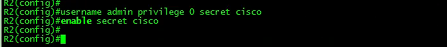

4.配置用户名和密码

SSH登陆需要用户名和密码,所以必须要配置用户。

SSH 服务器可以对用户进行本地身份验证或使用身份验证服务器。要使用本地身份验证方法,请使用 username 用户名 secret 密码 全局配置模式命令创建用户名和密码对。

R2(config)#username admin privilege 0 secret cisco

R2(config)#enable secret cisco

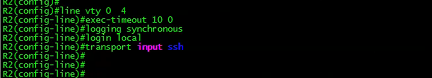

5.配置VTY

在vty线路配置模式下使用 transport input ssh 命令启用 vty 线路上的 SSH 协议。该配置将阻止除 SSH 之外的连接(如 Telnet),将设备设置为只接受 SSH 连接。然后使用 login local 线路配置模式命令来要求从本地用户名数据库进行 SSH 连接的本地身份验证。

R2(config)#line vty 0 4

R2(config-line)#exec-timeout 10 0

R2(config-line)#logging synchronous

日志同步,可以阻止控制台信息打断输入命令

R2(config-line)#login local 本地认证

R2(config-line)#transport input ssh

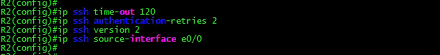

6.SSH选配信息

R2(config)#ip ssh time-out 120 //ssh超时时间

R2(config)#ip ssh authentication-retries 2 //ssh认证失败的次数

R2(config)#ip ssh version 2 //ssh的版本

R2(config)#ip ssh source-interface fastEthernet 0/0 //指定SSH源接口

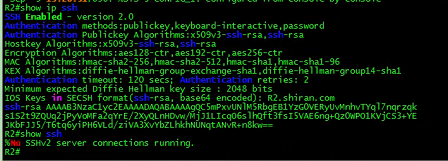

7.查看SSh信息

R2#show ip ssh查看ssh server配置信息

R2#show ssh查看ssh server状态

8.验证登陆:

从R1测试到R2:

二、华为 远程管理设备ssh设置方法

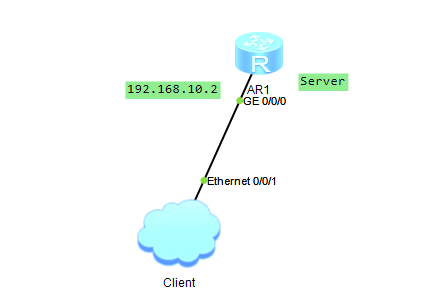

实验拓扑:

Cloud1与Route直连,其中Cloud1添加的是虚拟机的虚拟网卡。

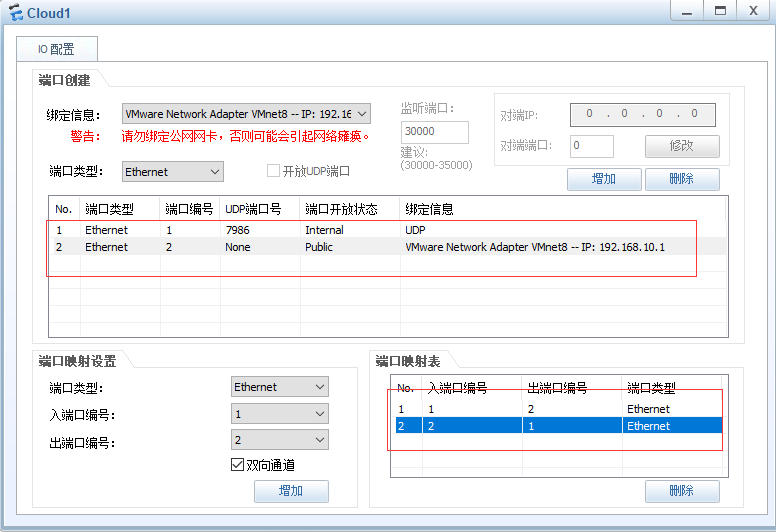

1.Cloud1配置

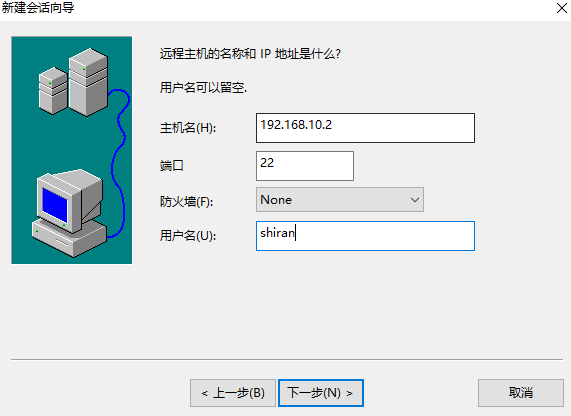

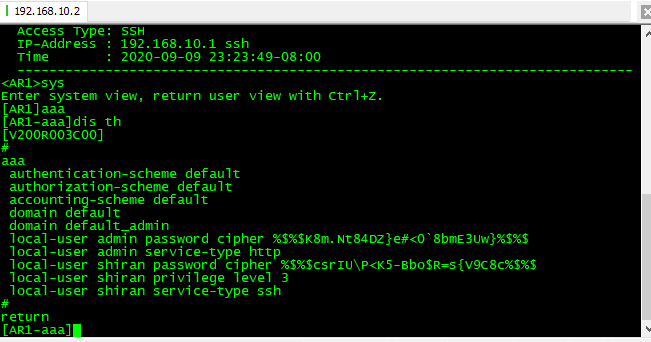

2.创建用户名及密码

aaa #进入AAA

local-user shiran password cipher admin privilege level 3 #设置用户名密码、用户等级

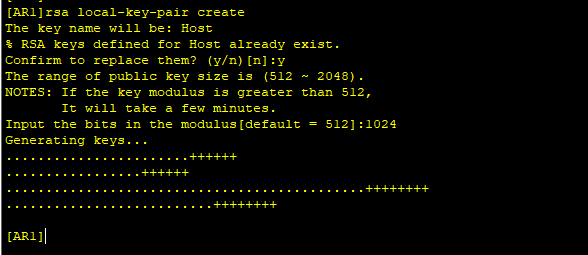

3.生成密钥对

rsa local-key-pair create #创建密钥对

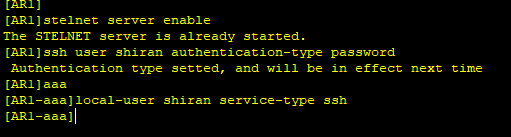

4.开启服务及设置认证方式

stelnet server enable #使能SSH服务

ssh user sshuser authentication-type password #认证模式为密码模式

aaa

local-user shiran service-type ssh #服务方式

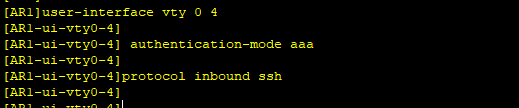

5.配置VTY

user-interface vty 0 4

authentication-mode aaa

protocol inbound ssh(只允许ssh登录,可选择all、ssh、telnet)

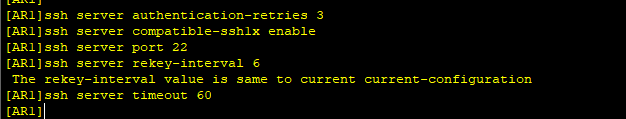

6.可选配置

ssh server authentication-retries #SSH登陆重试次数,防止非法登陆

ssh server compatible-ssh1x #设置ssh兼容低版本ssh协议

ssh server port #修改ssh服务器端口(默认22)

ssh server rekey-interval #配置SSH 密钥的更新周期

ssh server timeout #设置ssh验证超时时间(多长时间为登陆成功则断开) 郑州人流哪家医院好http://www.changhong110.com/

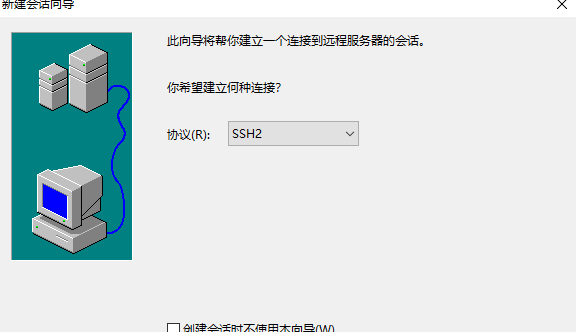

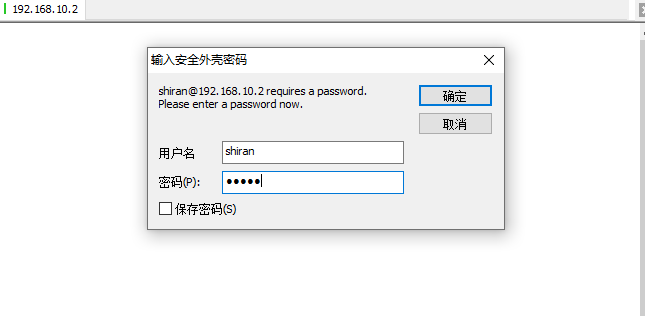

7.测试验证

实验至此结束

【来稿说明】: 郑州同济人流医院http://www.xasg120.net/

本公众号宗旨是一个公益性的平台,属于大家锻炼的平台,不能只展示我个人的,所以欢迎有才华的人士来稿。

大家写文档投稿,也需要占用一定的个人时间,且现在的生活节奏较快,能乐于分享,牺牲自己的宝贵时间,真的很难得。所以,小编决定根据个人经济情况及投稿文章质量,每次投稿,打赏的稿费定在 5元-50元 之间,请有兴趣者,不要介意钱太少,或者后续也可以采用赠送书籍的形式。

标签:R2,配置,server,打怪,ssh,远程管理,config,SSH 来源: https://www.cnblogs.com/sushine1/p/13645480.html

本站声明: 1. iCode9 技术分享网(下文简称本站)提供的所有内容,仅供技术学习、探讨和分享; 2. 关于本站的所有留言、评论、转载及引用,纯属内容发起人的个人观点,与本站观点和立场无关; 3. 关于本站的所有言论和文字,纯属内容发起人的个人观点,与本站观点和立场无关; 4. 本站文章均是网友提供,不完全保证技术分享内容的完整性、准确性、时效性、风险性和版权归属;如您发现该文章侵犯了您的权益,可联系我们第一时间进行删除; 5. 本站为非盈利性的个人网站,所有内容不会用来进行牟利,也不会利用任何形式的广告来间接获益,纯粹是为了广大技术爱好者提供技术内容和技术思想的分享性交流网站。