标签:polkit 提权 2021 https CVE com pkexec 4034

CVE-2021-4034

漏洞概述

近日,国外安全团队发布安全公告称,在 polkit 的 pkexec 程序中发现了一个本地权限提升漏洞。pkexec 应用程序是一个 setuid 工具,旨在允许非特权用户根据预定义的策略以特权用户身份运行命令。 由于当前版本的 pkexec 无法正确处理调用参数计数,并最终会尝试将环境变量作为命令执行。攻击者可以通过控制环境变量,从而诱导 pkexec 执行任意代码。利用成功后,可导致非特权用户获得管理员权限。

影响版本

- ubuntu用户对照

https://ubuntu.com/security/CVE-2021-4034

- centos用户对照

https://access.redhat.com/security/cve/CVE-2021-4034

- debian用户对照

https://security-tracker.debian.org/tracker/CVE-2021-4034

漏洞测试

https://github.com/berdav/CVE-2021-4034

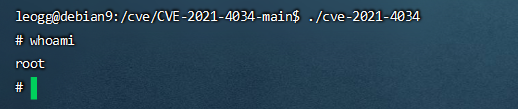

使用debian9进行测试

git clone https://github.com/berdav/CVE-2021-4034

make

./cve-2021-4034

防御手段

1.更新到最新的polkit版本

2.将pkexec的suid权限取消

chmod 0755 /usr/bin/pkexec

之后使用提权脚本会提示

GLib: Cannot convert message: Could not open converter from 'UTF-8' to 'PWNKIT'

pkexec must be setuid root

标签:polkit,提权,2021,https,CVE,com,pkexec,4034 来源: https://www.cnblogs.com/LEOGG321/p/15879290.html

本站声明: 1. iCode9 技术分享网(下文简称本站)提供的所有内容,仅供技术学习、探讨和分享; 2. 关于本站的所有留言、评论、转载及引用,纯属内容发起人的个人观点,与本站观点和立场无关; 3. 关于本站的所有言论和文字,纯属内容发起人的个人观点,与本站观点和立场无关; 4. 本站文章均是网友提供,不完全保证技术分享内容的完整性、准确性、时效性、风险性和版权归属;如您发现该文章侵犯了您的权益,可联系我们第一时间进行删除; 5. 本站为非盈利性的个人网站,所有内容不会用来进行牟利,也不会利用任何形式的广告来间接获益,纯粹是为了广大技术爱好者提供技术内容和技术思想的分享性交流网站。