脆弱性是资产本身存在的,如果没有被相应威胁利用,单纯的脆弱性本身不会对资产造成影响。即,威胁总是要利用资产的脆弱性才能造成危害。

脆弱性识别可以以资产为核心,针对每一项需要保护的资产,识别可能被威胁利用的弱点,并对脆弱性的严重程度进行评估。也可以从物理,网络,系统,应用等层次进行设备,然后与资产,威胁对应起来。

脆弱性识别的依据可以是国际或国家安全标准,也可以是行业规范应用流程的安全要求。

对不同环境中的相同弱点,其脆弱性严重程度是不同的。

脆弱性识别所采用的方法主要有:问卷调查、工具检测、人工核查、文档查阅、渗透测试等。

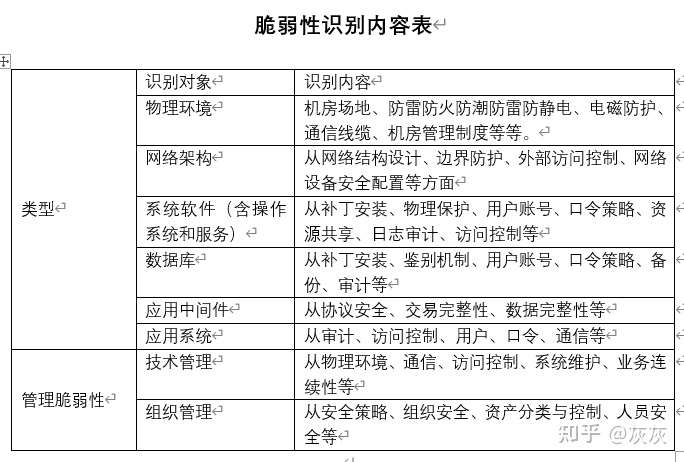

脆弱性识别主要从技术和管理两方面进行,技术设计物理层、网络层、系统层、应用层等各个层面,管理脆弱性可分为技术管理脆弱性和组织管理脆弱性两方面。

对不同识别对象,其脆弱性识别具体要求可参照等级保护相关标准《GB /T 22239-2020》,也可参考相对应标准实施,如

物理脆弱性《GB/T 9361-XXXX(计算机场地安全要求)》

操作系统、数据库《GB 17859-XXXX (计算机信息系统安全保护等级划分准则)》

管理脆弱性《GB/T 19716-XXXX(信息安全管理实用规则)》

标签:XXXX,管理,--,资产,脆弱性,GB,识别 来源: https://www.cnblogs.com/du-hui/p/14912931.html

本站声明: 1. iCode9 技术分享网(下文简称本站)提供的所有内容,仅供技术学习、探讨和分享; 2. 关于本站的所有留言、评论、转载及引用,纯属内容发起人的个人观点,与本站观点和立场无关; 3. 关于本站的所有言论和文字,纯属内容发起人的个人观点,与本站观点和立场无关; 4. 本站文章均是网友提供,不完全保证技术分享内容的完整性、准确性、时效性、风险性和版权归属;如您发现该文章侵犯了您的权益,可联系我们第一时间进行删除; 5. 本站为非盈利性的个人网站,所有内容不会用来进行牟利,也不会利用任何形式的广告来间接获益,纯粹是为了广大技术爱好者提供技术内容和技术思想的分享性交流网站。